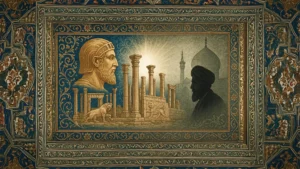

Stuxnet, um vírus como arma de guerra

Junho de 2009, o Irã é sacudido por manifestações, o povo nas ruas protesta contra irregularidades na eleição de Mahmoud Ahmadinejad. Enquanto isso, um vírus se alastrava silenciosamente nos computadores de uma série de empresas especializadas em automação industrial. Pouco mais de seis meses depois, técnicos da Agência Internacional de Energia Atômica que inspecionavam a usina de enriquecimento de urânio de Natanz ficaram intrigados com o súbito aumento da quantidade de centrífugas sendo substituídas por defeito na unidade. Ia demorar, ainda, para entenderem por quê.

Foi em julho do ano seguinte. Sentado em sua sala, um especialista em segurança bielorusso isolou um vírus novo, que jamais havia visto, no computador de um cliente iraniano. Um pequeno software traiçoeiro que se aproveitava duma falha em como o Windows lidava com drives USB para se espalhar. Falha, esta, desconhecida até pela Microsoft. Assim que foi informada, a empresa fundada por Bill Gates soltou uma atualização. Mas os especialistas não abandonaram aquele novo vírus. Tentando analisar seu código para encontrar pistas que levassem a sua origem, uma equipe da Symantec descobriu um software bem mais sofisticado do que parecera inicialmente — um programa malicioso que se escondia duma forma nunca vista antes. E ele tinha um objetivo bastante específico: controlar programas de automação industrial compatíveis com um sistema da Siemens chamado Step7.

Era este o responsável.

Ralph Langner, um especialista alemão em automação industrial, sabia do potencial de dano que um vírus como este poderia causar nas milhares de empresas com equipamentos controlados pelo sistema da Siemens. Mas algo intrigava Langner em sua análise. Apesar de infectar computadores Windows e ter código que controlava equipamentos específicos, em nenhuma das infeções o vírus tentou reprogramar qualquer coisa. Parecia sofisticado demais para não fazer nada. E assim, debulhando o código, compreendeu que ele buscava uma arquitetura bastante específica de equipamentos. Suas vítimas seriam poucas, e o ataque, preciso: as 164 centrífugas que, de tempos em tempos, o intruso fazia rodarem em velocidade muito acelerada por um certo tempo, e depois por período mais longo em rotação lenta. O objetivo, com semanas desse liga e desliga, era forçar quebras nos aparelhos. Só as centrífugas de Natanz, organizadas em grupos de 164, tinham todas as características da arquitetura buscada pelo vírus. E, assim, o software atrasou em alguns anos o programa nuclear iraniano. Nos meses seguintes, autoridades iranianas confirmaram que algumas de suas unidades de pesquisa atômica foram sabotadas por um vírus enviado por inimigos.

Só então os cientistas descobriram o que havia com aquelas máquinas.

Até hoje não se sabe quem esteve por trás do vírus. Pela complexidade, quem é do ramo está convicto de que foi um Estado. Os principais suspeitos: EUA ou Israel. Stuxnet, como o vírus veio a ser conhecido, foi a primeira demonstração vista de um ataque deste tipo.

Assista Ralph Langner explicar o funcionamento do Stuxnet em dois momentos: De forma didática neste TED Talk de 15 minutos, ou mergulhando nos detalhes técnicos, em uma palestra de cerca de uma hora.